V i r e n und T r o j a n e r die Plagen des Internets

Videos für meine Kunden

Drive-By-Downloads, die Infizierung im Vorbeigehen ohne dass Sie es merken, ein Video

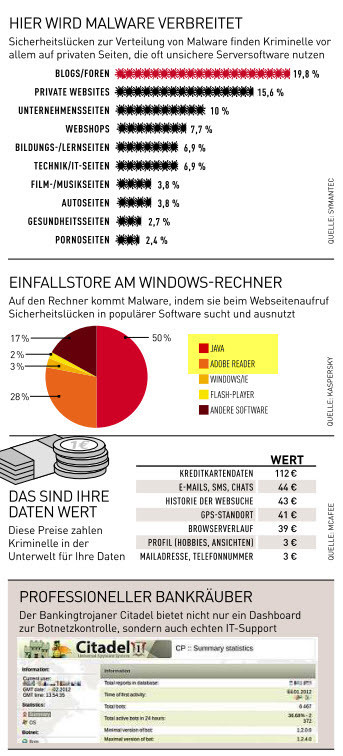

Einfallstore am Computer - so kommt Schadsoftware auf Ihren PC

Viren-Lexikon von Computerbild - PC-Schädlinge verständlich erklärt

Zum Virenlexikon, hier

Einfach ein paar gesammelte Informationen zum Thema Gefahren im Internet

- Es gab im Mai 2012 über 100 Millionen Viren.

- Im Jahr 2011 waren es alleine über 22 Millionen.

- Jeden Monat kommen 2 Millionen hinzu.

- Der Drive-By-Download hat die Häufigkeit der Infektionen per Email übertroffen.

- In den Top-Ten der häufigsten Angriffe sind: Java, Javascript, Adobe FlashPlayer, Adobe Reader

- Es gibt gar keinen sicheren Browser, jeder hat immer irgendwelche Sicherheitslücken.

- Jeder Dritte Nutzer hat eine infizierten PC, obwohl er aktuelle Sicherheitssoftware einsetzt.

- 27 Prozent aller PC-Benutzer haben noch nie ein Sicherheits-Update für das PC-Betriebssystem oder eine Software installiert.

- Vertrauen Sie Webseiten, die Sie regelmäßig besuchen? Malware-Entwickler hoffen darauf, denn zeigt der Browser auf einer bekannten Seite eine Warnung an, glaubt kaum ein User an einen Virus - und ignoriert die Warnung. Dass dieses Vertrauen gefährlich ist, zeigen Angriffe auf renommierte Seiten. Die Angreifer konzentrieren sich besonders auf 2 Wachstumsmärkte: soziale Netzwerke und Smartphones.

- Immerhin 62 Prozent der Befragten hatten aber nach eigenen Angaben schon einmal Viren auf dem PC. Offenbar sind sich die Computerbenutzer zwar über die Gefahren im Klaren, ignorieren sie aber.

- Es gibt Angriffsbaukästen für Internetseiten. Mit diesen lassen sich ohne Programmierkenntnisse virenverbreitende Internetseiten erzeugen, die jeden Besucher-PC automatisch infizieren.

- Zahl der Botnetz-PCs steigt wieder. Die Zahl infizierter PCs, die Teil eines ferngesteuerten Botnetzes geworden sind, ist im Jahr 2010 gegenüber dem Vorjahr um das Sechsfache gewachsen. Unter den 10 größten Botnetzen des Jahres 2010 seinen sechs vollkommen neue.

- Mit einer neuen Methode verstecken Kriminelle schädlichen Code in Internetseiten so, dass Antiviren-Programme ihn nicht finden. Darin verstecken sie etwa die nötigen Übertragungs-Scripte. Diese laden dann die Viren nach, die Sicherheitslücken auf den Computern der Surfer nachladen.

- PDF-Viren verstecken sich, im JBIG2-Decoder, der Bilder komprimiert. Antiviren-Software rechnete bisher nicht mit der zusätzlichen Maskierung.

- Selbst wenn der Browser oder der Virenscanner eine Warnung anzeigt, rechnen User auf bekannten Seiten selten mit einem Angriff. Man würde ihn auch kaum bemerken, da er meist im Hintergrund ausgeführt wird. Daher sollten Sie immer den Virenscanner, den Browser und dessen Plug-ins aktualisieren, um Sicherheitslücken so gut wie möglich zu stopfen.

- Gehackte Webseiten. Angreifer nutzen vermehrt seriöse Seiten, um Malware zu verbreiten.

- Wir registrieren zum Beispiel 20.000 gehackte Webseiten pro Tag. Wir sehen auch gezielte Infiltration mit Schadsoftware. Aber die große Masse der Angriffe zielt auf die einfach zu nutzenden

Schwachpunkte.Dabei sind80 Prozent aller Cyber-Angriffe im Grundschutz-Kontext zu sehen. Das heißt, dass die Angegriffenen einfache Basismaßnahmen für den Schutz der IT-Infrastruktur nicht oder nur

unzureichend realisiert haben. Zum Beispiel sind Passworte schlecht gewählt – oder gar nicht vorhanden. Ein klassisches Problem sind auch fehlende Updates. Manche Unternehmen arbeiten teilweise noch

mit Software aus dem Jahr 2008. Das hat natürlich mit knappen Budgets zu tun, aber auch oft mit Nachlässigkeit.

Wenn ein infizierter PC Teil eines kriminellen Botnetzes wird, kann er nicht nur angegriffene Websites lahmlegen. Er dient auch dazu, Schadsoftware weiterzuverbreiten.

zur Quelle -

Am 16. April 2012 bestätigte Google Webspam Experte Matt Cutts den Versand von insgesamt circa 20.000 Warnhinweisen über die Google Webmaster Tools. Die Warnungen sollen dazu dienen ahnungslose Websitebetreiber davon in Kenntnis zu setzen, dass ihre Webseite kompromitiert wurde. Derart infizierte Webseiten erkennt man zum Beispiel an dem Warnhinweis “Diese Website kann ihren Computer beschädigen” in den Google-Suchergebnissen.

Webmaster mit mehr als einer Seite, Hobby-Webmaster, aber auch Experten merken oft erst zeitverzögert oder gar nicht, dass ihre Webseiten Opfer eines Hackingangriffs geworden sind. Profi-Hacker sorgen dafür, dass der Angriff nur offensichtlich wird, wenn es sich bei dem User nicht um den Administrator der Seite handelt. Andere Schadprogramme infizieren nur Rechner von Besuchern, welche die gehackte Webseite zum Beispiel über die Google-Suche betreten.

- Häufig infiltrieren Hacker etablierten Webseiten um deren Traffic gezielt auf dafür zahlende Kunden umzuleiten, oder um die Besucher auf eine dritte Seite umzuleiten, wo deren Rechner wiederum

mit einem Trojaner oder sonstiger Schadsoftware infiziert wird. Dazu wird in aller Regel ein Redirect (also eine Umleitung) in die .htaccess-Datei der Seite geschrieben, oder ein paar Zeilen

JavaScript in die index-Files oder sämtliche Dateien der Seite inseriert um den Besucher auf ganz neue Wege zu leiten. Die eigentlich gesuchte Webseite, wird dieser jedoch in aller Regel nicht

finden.

- Wie wichtig IT-Sicherheit heutzutage ist, beweist ein Blick in die Tagespresse: Gehackte Webseiten, gestohlene Kundendaten oder kompromittierte geheime Videokonferenzen des FBI – um nur einige

Beispiele zu nennen. Es wäre naiv zu glauben, es handle sich hierbei um einen kurzfristigen Trend. Tatsache ist: die Anforderungen an die IT-Sicherheit eines Unternehmens steigen weiter an. Gerade

neue Trends – wie beispielsweise Cloud Computing oder BYOD – verlangen der Unternehmens-IT einiges ab, auch im Bereich Datensicherheit.

- In letzter Zeit gab es wieder sehr viele gehackte Websites und Blogs. Das betraf nicht nur große Sites, sondern auch kleine, ganz unbedeutende Domains scheinbar ohne besonderen Nutzen für die

Hacker. Den Hackern geht es meist nur darum, Malware und Schadcode in eine Site zu implementieren und durch die User dieser Site diese Malware z.B. auf den PCs der User heimlich zu installieren. Gute

Virenscanner erkennen dies und schlagen Alarm, ebenso “meckert” Google Webmastertools dass die Site durch Malware verseucht ist.

Die Bedrohungslandschaft im Jahr 2011 - Symantec Internet Sicherheits-Report

- Symantec blockierte 2011 insgesamt über 5,5 Milliarden Malware-Angriffe, was einer Zunahme von 81 % im Vergleich zum Vorjahr entspricht.

- Die Zahl der webbasierten Angriffe stieg um 36 % mit mehr als 4.500 neuen Angriffen pro Tag.

- 2011 wurden 403 Millionen neue Varianten von Malware erstellt – ein Anstieg von 41 % gegenüber dem Vorjahr.

- 2011 ging die Zahl der Spam-E-Mails im Vergleich zum Jahr 2010 um 13 % zurück.

- 39 % der Malware-Angriffe per E-Mail nutzten einen Link zu einer Website.

- Sicherheitslücken auf Mobilgeräten nehmen zu – 2011 wurden 315 Sicherheitslücken entdeckt.

Hier noch einige aktuelle Links zum Thema Gefahren im Internet

Was das BSI (Bundesamt für Sicherheit in der Informationstechnik)

für jeden Computerbenutzer empfiehlt, hier

Zweites Antiviren-Programm verbessert Viren-Schutz

Super-Videos zu den Themengebieten bei Semper-Video

Was tun wenn Sie bereits einen Virus haben?

Empfehlung aller Profis, ohne wenn und aber - eine Neuinstallation des Systems, d.h. den PC "platt machen".

Aber BITTE, vorher alle Daten sichern ... (oder sichern lassen)

Was für Daten?

Natürlich alle Benutzerdaten, also Eigene Dateien, Favoriten, Windows7 - Userdaten

Denken Sie aber auch an Microsoft Office Outlook´s PST-Datei und Microsoft Office´s Normal.dot die in eigenen Ordnern unter C:\ sind.

Evtl. eigene Software wie z.B. C:\Lexware\Backups ...

Lesen Sie evtl. vorher die Email-Passworte aus, exportieren Sie die E-Mail-Einstellungen.

Denken Sie auch an die Thunderbird und Firefox-Profile.

Ich mache immer vorher ein neues Abbild, das ich später noch anschließen kann, dann habe ich auf jeden Fall immer alles, auch wenn ich etwas vergessen sollte.

Aomei Backupper-Abbilder kann man auch virtuell anschliessen, damit hat man dann wirklich alles in echt.

Wenn Sie natürlich von "vor der Infektion" schon ein Abbild haben, ist die Sache natürlich schneller erledigt :-)

Infos zur Handhabung wenn eine Kompromittierung bereits stattgefunden hat